Prezentacja na temat kryptografii. Kryptografia Opiekun naukowy: Ovcharenko Ludmiła Pawłowna nauczyciel informatyki Miejska placówka oświatowa Średnie wykształcenie ogólne. za ich posiadanie

Szyfr - jest to system warunkowy

znaki tajemnicy

list odczytany z

za pomocą klucza.

Kryptografia -

greckie słowo

przetłumaczone oznacza

sekret, ukryty

(krypto)

litera (grafika),

lub tajne pisanie.

Ukończyli: uczeń klasy VII

MKOU „Szkoła średnia Sonchinskaya”

Bagłajewa Alina Aleksandrowna

„Prędzej czy później wszystko się zgadza

idea matematyczna znajduje zastosowanie w tej czy innej sprawie.”

Aleksiej Nikołajewicz Kryłow(1863-1945) - rosyjski matematyk radziecki

Szyfr „Tańczący mężczyźni”

Angielski pisarz Arthura Conana Doyle’a– mistrz detektywów przygodowych nie zignorował tematu kryptografii

Tom Badanie tomografii komputerowej: Szyfry i ich zastosowanie.

Hipoteza: kryptografia jest niezbędna we współczesnym świecie

świat. Praca z szyframi jest przyjemna i satysfakcjonująca.

Wiedza i zastosowanie

szyfr pomaga

klasyfikować informacje

nie zamierzone

dla osób z zewnątrz

- Zapoznaj się z kryptografią; szyfry, ich rodzaje i właściwości.

- Pokaż pewne powiązania między matematyką i kryptografią.

- Poznaj matematyków, którzy wnieśli wkład w historię kryptografii.

- Określ wkład rosyjskich kryptografów w zwycięstwo nad faszyzmem.

- Zidentyfikuj poprzez eksperymenty najprostsze i najskuteczniejsze metody szyfrowania.

- Zaprezentuj wyniki swoich badań z wykorzystaniem ICT (prezentacja, broszura).

Teoretyczny

Badanie i analiza literatury na ten temat

Praktyczny

Kwestionowanie, eksperyment

Historia kryptografii sięga około 4 tysięcy lat.

Podkreśla to amerykański kryptolog L. D. Smith

kryptografia według wieku

starszy od egipskiego

Używany

tajne pismo i odręczne

pomniki starożytne

Egipt. Zaszyfrowane tutaj

teksty religijne i

recepty lekarskie.

Etapy kryptografii

- kryptografia jako sztuka;

- kryptografia jako rzemiosło;

- kryptografia jako niezależna nauka, w dużej mierze oparta na matematyce.

Podstawy kryptografii - Kombinatoryka

Elementy kombinatoryki:

- połączenie,

- permutacje,

- umieszczenie.

Algorytmy kombinatoryki:

- reguła mnożenia

- próbki,

- permutacje.

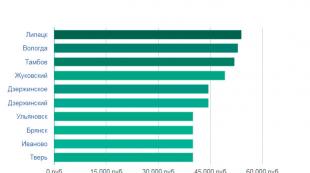

Metoda: ankieta.

Uczestnicy:

uczniowie klas 6 – 8

(19 osób)

Pytanie 1: Czy wiesz, co to jest szyfr?

Pytanie 2; Czy wiesz, czym jest kryptografia?

Pytania 4 i 5: Chcesz poznać różne metody szyfrowania i chciałbyś dowiedzieć się jak szyfrować informacje?

Pytanie 3: Czy kiedykolwiek próbowałeś szyfrować tekst?

Wniosek

Większość uczniów nie ma zielonego pojęcia o kryptografii, chociaż pojęcie szyfru jest im znane i chcieliby dowiedzieć się więcej o sposobach szyfrowania informacji i oczywiście dowiedzieć się, jak zaszyfrować siebie.

Eksperyment 1

Cel: udowodnić, że napiszesz tajny list z mlekiem i cebulą

może sok

Za pomocą sympatycznego atramentu (mleko, sok z cebuli) możesz napisać tajny list i zabezpieczyć ważne informacje.

Eksperyment 2

Cel: zaszyfrować tekst za pomocą

Kraty Cardano.

Wniosek: Ta metoda jest łatwa w użyciu, ale jest wolniejsza i bez specjalnej siatki szyfrującej nie można odczytać tekstu.

Eksperyment 3

Cel: Zaszyfruj tekst za pomocą prostego szyfru podstawieniowego.

ABVGDEZHZIKLMNOPRSTUFHTSCHSHSSHHYYYUYA litery pisane w określonej kolejności

PETSCHZhREANVOZTBSIUFGHLSHCHDYAYUKSHYM losowo przestawione litery

„KRYPTOGRAFIA” – „VINSFBCHIPHNM”

Wniosek: Ta metoda jest łatwa w użyciu, ale bez znajomości klucza nie można odczytać tekstu.

Eksperyment 4

Cel: zaszyfrować tekst za pomocą szyfru

prosty zamiennik - szyfr POLYBIUS.

Szyfr - tekst reprezentuje

są współrzędnymi litery

czysty tekst (liczba

numer wiersza i kolumny

lub odwrotnie).

„POBEDA” – 55251335 312 3

Wniosek: ta metoda jest łatwa w użyciu

używać, ale bez wiedzy

klucz, tekst nie jest czytany.

Eksperyment 5

Cel: zaszyfrować tekst szyfrem „Fencer”.

Przepisz górny rząd, a następnie dolny, tak aby dolny był kontynuacją góry.

MTMTKTSRTSNUAAAAAAAAAK

Wniosek:

Eksperyment 6

Cel: zaszyfrować tekst za pomocą magicznego kwadratu

„DZIĘKUJĘ ZA ZWYCIĘSTWO” – „OAPE IPOS ABOB SUDS”

Wniosek: Ta metoda jest bardzo łatwa w użyciu, ale bez znajomości klucza nie można odczytać tekstu.

Eksperyment 7

Cel: zaszyfrować tekst metodą permutacji przy użyciu wyprodukowanego citalu

Wniosek: ta metoda przestawiania jest łatwa w użyciu, a tekstu nie da się odczytać bez specjalnego urządzenia.

Zalety

Wady- łatwe do zhakowania

Starożytny grecki dowódca Eneasz Taktyka w IV wieku p.n.e. zaproponował urządzenie nazwane później „dyskiem Eneasza”.

Zalety- prostota i brak błędów

Wady- łatwe do zhakowania

Wynalazek inżyniera Arthura Scherbiusa w 1918 roku. Od 1926 roku niemieckie siły zbrojne i służby wywiadowcze zaczęto wyposażać w ten szyfrator dysków.

Jedną z najlepszych domowych maszyn szyfrujących do klasyfikowania informacji tekstowych jest 10-wirnikowy M-125 „Violet”

Grecki filozof Arystoteles (384-322 p.n.e.) – autor metody rozszyfrowania scitalu

Gerolamo Cardano (1501-1576) Włoski matematyk, filozof, lekarz i wynalazca.

Leonhard Euler (1707-1783)

Izaaka Newtona

(1643-1727 )

Fourier Jean Baptiste Joseph

(1768-1837)

Carla Friedricha Gaussa

(1777-1855)

Szyfrowanie informacji było w Rosji stosowane od chwili powstania państwa, a pierwsi kryptografowie pojawili się za czasów Iwana Groźnego (1530–1584). Kryptografia nabrała szczególnego znaczenia za czasów Piotra I. Od 1921 r. służbą kryptograficzną kierował Gleb Iwanowicz Bokij (1879–1937). W 1924 roku, w oparciu o 52 różne szyfry, stworzono tzw. „kod rosyjski”.

Podczas II wojny światowej przetworzono ponad 1,6 miliona telegramów szyfrowanych, chociaż służba deszyfrowania i wywiadu ZSRR liczyła nie więcej niż 150 osób

Andriej Andriejewicz Markow (1903-1979)

zajmował się problemami logiki matematycznej i innymi. Jego twierdzenie o szyfrach z niemnożącymi się zniekształceniami pozostaje aktualne do dziś.

Andriej Nikołajewicz Kołmogorow

(1903-1987)

W kryptografii wykorzystano jego prace nad teorią informacji i teorią prawdopodobieństwa, jego kryteria losowości sekwencji, metodę „zgadywania” do badania średniej ilości informacji przesyłanej listem w postaci zwykłego tekstu w komunikacji radiowej i inne.

Władimir Aleksandrowicz Kotelnikow

(1908-2005)

twórca pierwszych domowych urządzeń do szyfrowania sygnałów mowy, matematycznie sformalizował wymagania dotyczące siły szyfrów. Pod jego kierownictwem opracowano złożony sprzęt tajny S-1 (Sobol), a nieco później Sobol-P.

Władimir Jakowlewicz Kozłow

(1914 - 2007)

Zakres jego zainteresowań naukowych był niezwykle szeroki: kryptografia teoretyczna i stosowana, metody kodowania w kryptografii, rozwój i badanie właściwości urządzeń szyfrujących oraz inne gałęzie matematyki, które aktywnie wprowadzano do kryptografii krajowej

Michaił Spiridonowicz Odnorobow (1910-1997)

Georgij Iwanowicz Pondopulo

(1910-1996)

Michaił Iwanowicz Sokołow

(1914-1999)

i inni.

Akrostych

Zbliża się chwalebna data,

Dlaczego tak bardzo boli mnie serce?

Jakby dziadkowie walczyli na próżno.

Jeśli gdzieś zabrzęczy pistolet.

Dlaczego chcemy pokoju?

I wcale nie potrzebujemy wojny.

Akrostych

Zbliża się chwalebna data,

Dlaczego tak bardzo boli mnie serce?

Jakby dziadkowie walczyli na próżno.

Jeśli gdzieś brzęczy pistolet.

Dlaczego chcemy pokoju?

I wcale nie potrzebujemy wojny.

Kryptografia jest jednym z najciekawszych i najbardziej istotnych tematów, a główne metody badawcze w kryptografii mają charakter matematyczny .

Obecnie

kryptografia jako nauka

rozwija się wysoko

tempo i nowoczesność

metody jego ochrony są bezpośrednio związane z programowaniem i tworzeniem różnorodnych

kody elektroniczne

i szyfry.

W dobie rozwoju technologii informacyjno-telekomunikacyjnych bardzo ważne jest, aby każdy wykształcony młody człowiek miał nie tylko wiedzę

wiedzę w tym zakresie,

ale także poczucie odpowiedzialności

za ich posiadanie.

„Kto jest właścicielem informacji, jest właścicielem świata”.

przysłowie

Część praktyczna

Praktyczną częścią tej pracy było wydanie broszury „Sekrety Kryptografii”.

Slajd 2

Kryptografia?

Kryptografia (od starogreckiego κρυπτός - ukryty i γράφω - napisz) to nauka o metodach zapewnienia poufności (niemożności odczytania informacji przez osoby postronne) i autentyczności (integralność i autentyczność autorstwa, a także niemożność zrzeczenia się autorstwa) informacji. Początkowo kryptografia badała metody szyfrowania informacji - odwracalne przekształcanie zwykłego (oryginalnego) tekstu w oparciu o tajny algorytm lub klucz w tekst zaszyfrowany (tekst zaszyfrowany). Tradycyjna kryptografia stanowi gałąź symetrycznych kryptosystemów, w których szyfrowanie i deszyfrowanie odbywa się przy użyciu tego samego tajnego klucza. Oprócz tej sekcji współczesna kryptografia obejmuje kryptosystemy asymetryczne, systemy elektronicznego podpisu cyfrowego (EDS), funkcje skrótu, zarządzanie kluczami, uzyskiwanie ukrytych informacji i kryptografię kwantową.

Slajd 3

Jak to się wszystko zaczeło…

Zasadniczo do ochrony przed atakującymi lub konkurentami stosowano starożytne metody kryptograficzne. Na przykład jednym z zachowanych tekstów szyfrów Mezopotamii jest tabliczka napisana pismem klinowym i zawierająca przepis na wytwarzanie glazury do ceramiki. W tekście tym zastosowano rzadko używane ikony, pominięto niektóre litery, a zamiast nazw użyto cyfr. Przepisy medyczne często były szyfrowane w starożytnych rękopisach egipskich. A przepis na warzenie piwa, znaleziony nie tak dawno temu, był również szyfrowany przez starożytnych Egipcjan. Początkowo metody szyfrowania były dość prymitywne. Na przykład starożytne indyjskie rękopisy wspominają o systemach zastępowania samogłosek spółgłoskami i odwrotnie. Juliusz Cezar w swojej tajnej korespondencji z odległymi prowincjami Rzymu posługiwał się tzw. „kodem Cezara” – cyklicznym przestawianiem liter w przesłaniu. W powstałym tajnym piśmie nie można było rozróżnić ani słowa.

Slajd 4

Mezopotamia

Slajd 5

Kodeks Cezara

Slajd 6

Starożytna Grecja

W stopniowym ruchu w kierunku zastosowania kryptografii komputerowej ludzkość przeszła przez etapy korzystania z różnych urządzeń mechanicznych. W Sparcie w V-IV wieku p.n.e. zastosowano jedno z pierwszych urządzeń szyfrujących – Scitalla. Był to cylindryczny pręt owinięty wokół niego papierową taśmą. Tekst został napisany wzdłuż taśmy. Można go było odczytać za pomocą podobnego cylindra, jaki posiadał odbiorca wiadomości. Złamanie takiego szyfru nie było trudne

Slajd 7

I znowu starożytna Grecja

Według legendy Arystoteles zaproponował pierwszy sposób odczytania zaszyfrowanych wiadomości za pomocą stożka. Był więc swoistym protoplastą przyszłej generacji specjalistów od hakowania systemów bezpieczeństwa, w tym komputerowych i kryptograficznych. Inną metodą szyfrowania był tablet Eneasza. Szyfrowanie odbywało się za pomocą alfabetu narysowanego na tabliczce i nici owiniętej wokół specjalnych wgłębień. Węzły wskazywały na litery w słowach wiadomości. Żaden atakujący nie był w stanie rozszyfrować takich wiadomości bez użycia podobnych znaków.

Slajd 8

Kryptografia na Wschodzie

Kryptografia znacznie się rozwinęła w okresie rozkwitu państw arabskich (VIII w. n.e.). Słowo „szyfr” ma pochodzenie arabskie, podobnie jak słowo „cyfra”. W 855 roku ukazała się „Księga wielkich wysiłków człowieka w celu rozwikłania tajemnic starożytnego pisma”, która zawiera opisy systemów szyfrów, w tym także tych wykorzystujących kilka alfabetów szyfrowych. W 1412 roku opublikowano 14-tomową encyklopedię zawierającą przegląd wszystkich informacji naukowych, „Shauba al-Asha”. Encyklopedia ta zawiera rozdział poświęcony kryptografii, który zawiera opisy wszystkich znanych metod szyfrowania. Ta sekcja odnosi się do kryptoanalizy systemu szyfrowania, która opiera się na charakterystyce częstotliwościowej tekstu jawnego i tekstu zaszyfrowanego. Częstotliwość występowania liter arabskich podana jest na podstawie badań tekstu Koranu – tym właśnie zajmują się obecnie kryptologowie przy rozszyfrowywaniu tekstów.

Slajd 9

Era „czarnych gabinetów”

W historii kryptografii XVII-XVIII wieku. zwane erą „czarnych gabinetów”. To właśnie w tym okresie w wielu krajach europejskich rozwinęły się jednostki deszyfrujące zwane „Czarnymi Urzędami”. Kryptografowie stali się niezwykle cenni. Jednak w gabinecie papieskim pracownicy wydziału szyfrów po roku służby ulegli fizycznemu zniszczeniu. Wynalezienie telegrafu i innych technicznych środków komunikacji w połowie XIX wieku dało nowy impuls rozwojowi kryptografii. Informacje przekazywane były w formie przesyłek bieżących i długoterminowych, tj. w formie binarnej! Pojawił się problem racjonalnej prezentacji informacji, konieczność stosowania szybkich metod szyfrowania i kodów korekcyjnych jest konieczna ze względu na nieuniknione błędy w transmisji komunikatów, które są warunkami niezbędnymi podczas pracy z informacjami w sieciach komputerowych.

Slajd 10

Druga wojna Światowa

Dwie wojny światowe XX wieku w ogromnym stopniu przyczyniły się do rozwoju systemów kryptograficznych. Powodem tego był niezwykły wzrost wolumenu zaszyfrowanej korespondencji przesyłanej różnymi kanałami komunikacji. Kryptanaliza stała się istotnym elementem inteligencji. Jednak rozwój tej gałęzi nauki chwilowo się zatrzymał, wynikało to z całkowitego wyczerpania się ręcznego szyfrowania oraz z faktu, że techniczna strona kryptoanalizy wymagała skomplikowanych obliczeń, które zapewniała jedynie technologia komputerowa, która jeszcze nie istniała. te dni.

Klasyfikacja szyfrów i ich cechy

Kryptografia

Pracę wykonała: Artamonova Ekaterina gr.6409-ok

Przedmiot badań: systemy kryptograficzne i rodzaje szyfrów

Cel pracy: badanie kryptograficznych metod szyfrowania informacji

Cele badań:

- Zbadaj cechy różnych systemów kryptograficznych;

- Poznaj różne typy szyfrów.

Metody badawcze: analiza literatury, porównanie, synteza.

Kryptografia jako narzędzie ochrony prywatności

Kryptografia(od starożytnego greckiego κρυπτός - ukryty i γράφω - piszę) - nauka o praktykach związanych z prywatnością(niemożność odczytania informacji przez osoby z zewnątrz) i autentyczność(integralność i autentyczność autorstwa oraz brak możliwości zrzeczenia się autorstwa) Informacja.

Historia rozwoju nauki o kryptografii

Formalnie kryptografię (z gr. „tajne pisanie”) definiuje się jako naukę zapewniającą tajność przekazu.

Historia kryptografii sięga około 4 tysięcy lat. Jako główne kryterium periodyzacji kryptografii można wykorzystać charakterystykę technologiczną stosowanych metod szyfrowania:

1.Pierwszy okres(3 tysiące p.n.e mi.)

Szyfry monoalfabetyczne

Podstawową zasadą jest zastąpienie alfabetu tekstu źródłowego innym alfabetem poprzez zastąpienie liter innymi literami lub symbolami

2.Drugi okres(IX wiek na Bliskim Wschodzie(Al-Kindi) i XV wiek w Europie(Leon Battista Alberti) – początek XX wieku) - szyfry polialfabetyczne.

Leona Battiste’a Albertiego

3. Trzeci okres(od początku do połowy XX wieku) - wprowadzenie urządzeń elektromechanicznych do pracy kryptografów.

Dalsze stosowanie szyfrów polialfabetycznych.

4. Czwarty okres -od lat 50. do 70. XX wieku- przejście do kryptografii matematycznej. W pracach Shannona pojawiają się ścisłe matematyczne definicje ilości informacji, transferu danych, entropii i funkcji szyfrowania.

Claude'a Shannona

5. Okres nowożytny(od końca lat 70-tych do chwili obecnej) pojawienie się i rozwój nowego kierunku - kryptografii klucza publicznego.

Znana jest także inna periodyzacja historii kryptografii:

1.Eneasz, taktyk napisał pierwsza praca naukowa dotycząca kryptografii.

Szyfr Scytala jest powszechnie znany - Sparta przeciwko Atenom w V wieku p.n.e. uh.

2. Średniowiecze

-Kopia kodu- elegancko zaprojektowany rękopis ze znakami wodnymi, który nie został jeszcze w pełni rozszyfrowany.

Kopia kodu

3.Renesans – złoty wiek kryptografii: Francis Bacon przestudiował to i zaproponował metodę szyfrowania binarnego.

Franciszka Bacona

4. Pojawienie się telegrafu- fakt przekazania danych nie jest już tajemnicą.

5.I wojna światowa-kryptografia stała się uznanym narzędziem bojowym.

6. II wojna światowa-rozwój systemów komputerowych. Zastosowane maszyny szyfrujące wyraźnie pokazały, jak istotne znaczenie ma kontrola informacji.

Wehrmacht Enigma („Enigma”) –

Maszyna szyfrująca Trzeciej Rzeszy.

Turinga Bombe’a

Dekoder opracowany pod kierunkiem Alana Turinga.

Klasyfikacja systemów kryptograficznych

Kryptosystemy ogólnego zastosowania

Kryptosystemy o ograniczonym użyciu

1. Według obszaru zastosowania

2. Zgodnie z cechami algorytmu szyfrowania

Jednoklawiszowy

Dwukluczowy

Substytucje (substytucje)

Przegrupowania

Dodatek (gry)

Deterministyczny

Probabilistyczne

Kwant

Połączone (kompozytowe)

3. Według liczby znaków wiadomości

Transmisja strumieniowa

4. Według siły szyfru

nietrwały

praktycznie odporny

doskonały

Podstawowe wymagania dla kryptosystemów

- Złożoność i pracochłonność procedur szyfrowania i deszyfrowania;

- Koszty czasu i kosztów ochrony informacji;

- Procedury szyfrowania i deszyfrowania;

- Liczba wszystkich możliwych kluczy szyfrujących;

- Redundancja wiadomości;

- Dowolny klucz z wielu możliwych;

- Drobna zmiana klucza;

- Zaszyfrowana wiadomość.

Kod (z francuskiego. szyfr„cyfra” z języka arabskiego. صِفْر, sifr„zero”) - dowolny system konwersji tekstu z tajemnicą (kluczem) zapewniającym poufność przesyłanych informacji.

Klasyfikacja szyfrów

Przegrupowania

Kompozycyjny

Wielowartościowe

Pojedyncze cyfry

Symetryczny

Asymetryczny

W linii

Monoalfabetyczne

Polialfabetyczny

Szyfry gamma

Szyfr afiniczny

Szyfr afiniczny to prosty szyfr podstawieniowy, w którym kluczem są dwie liczby. Liniowa zależność szyfru afinicznego może wyglądać następująco:

Szyfr Cezara

Zastępowanie znaków zwykłego tekstu zgodnie z formuła na przykład tak:

N to numer znaku w alfabecie

INFORMACJA LRISUQDWMDSR

Kod tańczących mężczyzn

Zaleta - ze względu na właściwości skrótowe szyfrowanie można pisać gdziekolwiek. Wada - nie zapewnia wystarczającej poufności i autentyczności.

P R O T I V O I D I E

Szyfr Vigenère’a

Za klucz szyfru Vigenère’a przyjmuje się słowo (frazę), które jest wygodne do zapamiętania; słowo (frazę kodową) powtarza się, aż osiągnie długość wiadomości.

Stół Vigenère’a

Aby zaszyfrować wiadomość szyfrem Vigenère'a przy użyciu tabeli Vigenère'a, wybierz kolumnę zaczynającą się od pierwszego znaku tekstu jawnego i wiersz zaczynający się od pierwszego znaku klucza. Na przecięciu tych kolumn i wierszy pojawi się pierwszy znak szyfrowania.

Kody kreskowe

Liniowy kod kreskowy

Kod kreskowy (kod kreskowy) to informacja graficzna naniesiona na powierzchnię, oznakowanie lub opakowanie produktów, nadająca ją do odczytania za pomocą środków technicznych - ciąg czarno-białych pasków lub innych kształtów geometrycznych.

Metody kodowania informacji:

1.Liniowy

2.Dwuwymiarowy

Obszary zastosowań

- Zwiększenie szybkości obiegu dokumentów systemów płatniczych;

- Minimalizacja błędów odczytu danych poprzez automatyzację procesu;

- Identyfikacja pracownika;

- Organizacja systemów rejestracji czasu;

- Ujednolicenie formularzy gromadzenia różnych typów danych;

- Uproszczenie inwentaryzacji magazynu;

- Monitorowanie dostępności i promocji towarów w sklepach, dbanie o ich bezpieczeństwo.

Główną zaletą kodu QR jest jego łatwe rozpoznanie przez sprzęt skanujący.

Wniosek

1. Istnieje ujednolicona klasyfikacja systemów kryptograficznych według różnych parametrów, z których każdy ma swoje własne charakterystyczne cechy, zalety i wady.

2. Na świecie istnieje ogromna liczba szyfrów, które z kolei można łączyć w grupy według indywidualnych cech.

3. Kryptografia jest obecnie aktualna, ponieważ ochrona informacji jest dziś jednym z najpoważniejszych problemów ludzkości w społeczeństwie informacyjnym.

Źródła

http://shifr-online-ru.1gb.ru/vidy-shifrov.htm

http://studopedia.org/3-18461.html

Literatura

1. Arszynow M.N. Sadowski L.E. Kody i matematyka. - M.: Nauka, 1983. – 216 s.

2. Babash A.V., Shankin G.P. Historia kryptografii. Część 1. – M.: Helios ARV, 2002. – 240 s.

3. Babash A.V., Shankin G.P. Kryptografia. / Pod redakcją V.P. Sherstyuka, E.A. Primenko.

– M.: SOLON-R, 2007. – 512 s.

4. Barichev S.G., Goncharov V.V., Serov R.E. Podstawy współczesnej kryptografii. – M.: Infolinia-Telekomunikacja, 2001. – 120 s.

5. Wprowadzenie do kryptografii / wyd. wyd. V.V. Jaszczenko. - M.: MTsNMO: „CheRo”, 1999. – 317 s.

6. Werner M. Podstawy kodowania. Podręcznik dla uniwersytetów. – M.: Teknosfera, 2006. – 288 s.

7. Gerasimenko V.A., Malyuk A.A. Podstawy bezpieczeństwa informacji. - M.: MEPhI, 1997. – 537 s.

8. Gribunin V.G., Okov I.N., Turintsev I.V. Steganografia cyfrowa. - M.: SOLON-Press, 2002. – 272 s.

9. Domaszew A.V. i inne. Programowanie algorytmów bezpieczeństwa informacji. Instruktaż. – M.: Wydawnictwo Wiedza, 2002. – 416 s.

10. Zhelnikov V. Kryptografia od papirusu do komputera. - M.: ABF, 1997. - 336 s.

11. Coutinho S. Wprowadzenie do teorii liczb. Algorytm RSA. – M.: Poczta, 2001. – 328 s.

12. Konakhovich G.F. Steganografia komputerowa: teoria i praktyka. - M.: MK-Press, 2006.

– 221 s.

13. Mołdawski A.A., Mołdawski N.A., Sovetov B.Ya. Kryptografia. - Seria „Podręczniki dla uczelni. Literatura specjalna”. - St. Petersburg: Wydawnictwo „Lan”, 2000. – 224 s.

14. Nieczajew V.I. Elementy kryptografii (Podstawy teorii bezpieczeństwa informacji): Podręcznik dla un-tov i ped. uniwersytety / wyd. VA Sadovnichego - M.: Wyższy. szkoła, 1999 – 109 s.

15. Novikov F.A. Matematyka dyskretna dla programistów - St. Petersburg: Peter, 2001. - 304 s.

16. Peterson W., Weldon E. Kody korygujące błędy: Tłum. z angielskiego - M.: Mir, 1986. - 594 s.

17. Romanets Yu.V., Timofeev P.A., Shangin V.F. Ochrona informacji w systemach i sieciach komputerowych / Wyd. V.F. Shangina. - M.: Radio i komunikacja, 1999. - 328 s.

18. Salomaa A. Kryptografia klucza publicznego. - M.: Mir, 1996 - 304 s.

19. Inteligentna N. Kryptografia. – M.: Teknosfera, 2006. – 528 s.

„...historia kryptografii... jest historią ludzkości”

V.G. Bieliński

„Przesłuchujemy przeszłość, aby wyjaśniła naszą teraźniejszość i dała wskazówki dotyczące naszej przyszłości”.

Sposoby ochrony tajnych wiadomości

Fizyczny

Kryptograficzne

Steganograficzne |

Ochrona fizyczna

Ochrona nośników materialnych Wybór kanału komunikacji trudnego do przechwycenia

Specjalny kurier

Kablowe linie komunikacyjne

Specjalne rodzaje audycji radiowych

i tak dalej.

Steganografia

Opisane w dziełach starożytnego greckiego historyka Herodota

Wymaganą wiadomość wypisano na ogolonej na łyso głowie niewolnika. Kiedy włosy niewolnika urosły wystarczająco długo, był on wysyłany do odbiorcy, który ponownie ogolił głowę niewolnikowi i odczytał otrzymaną wiadomość.

Pisanie sympatycznym tuszem na elementach garderoby, chusteczkach i tak dalej.

Księga zmian

W Symbolika była szeroko rozwinięta w starożytnych Chinach.

W Księga zmian opiera się na 8 trygramach, z których każdy składa się z trzech równoległych linii, ciągłych (natężenie światła - Yang) i przerywany (moc ciemności - Yin), oznaczający niebo, ziemię, ogień, wodę, powietrze, górę, grzmot.

1 slajd

* MINISTERSTWO EDUKACJI REPUBLIKI BASZKORTOSTanu PAŃSTWOWY BUDŻETOWY PROFESJONALNY INSTYTUCJA EDUKACYJNA KUSHNARENKOVSKY MULTI-DISPILLANCE PROFESSIONAL COLLEGE Kryptograficzne metody bezpieczeństwa informacji

2 slajd

Spis treści Podstawowy schemat kryptografii Kategorie kryptografii Klucze stosowane w kryptografii Teoria tajemnicy Shannona Kryptosystemy symetryczne Kryptosystemy symetryczne: trudności Znane kryptosystemy symetryczne Kryptosystemy symetryczne: przykłady Kryptosystemy symetryczne: Szyfr Vigenère'a Kryptosystemy asymetryczne Kryptosystemy asymetryczne: podstawowe pojęcia Kryptosystemy asymetryczne: podstawowe właściwości Znane kryptosystemy asymetryczne Wniosek Bibliografia *

3 slajd

4 slajd

5 slajdów

6 slajdów

* Teoria tajemnicy Shannona Twierdzenie Shannona: Aby schemat kryptograficzny był całkowicie tajny, tajny klucz musi być losowy, a długość klucza musi być co najmniej równa długości tekstu jawnego. Claude'a Shannona

7 slajdów

8 slajdów

* Kryptosystemy symetryczne: trudności Do szyfrowania i deszyfrowania używany jest klucz wspólny. Zarówno nadawca, jak i odbiorca muszą znać wspólny klucz. Klucz współdzielony musi zostać przesłany drugim tajnym kanałem komunikacyjnym. Generowanie i przesyłanie długiego tajnego klucza. Niepraktyczne w przypadku dużej liczby nadajników i odbiorników.

Slajd 9

* Znane kryptosystemy symetryczne. Znane kryptosystemy symetryczne z: DES, AES. DES: opracowany przez IBM dla rządu USA. Amerykański krajowy standard szyfrowania 1977–2000. AES: Stworzony przez Deimana i Reimana w Belgii. Amerykański krajowy standard szyfrowania obowiązujący od 2000 roku.

10 slajdów

Kryptosystemy symetryczne: przykłady Szyfr Cezara: zbudowany na algorytmie: czytaj czwartą literę zamiast pierwszej, tj. kluczem jest 3. W szyfrze Cezara kluczem jest 3 (wartość przesunięcia liter alfabetu). Przykład: Tekst jawny: spotkajmy się w Central Parku Szyfr: phhw ph dw fhqwudo sdun Wada kryptosystemu: szyfr można łatwo złamać *

11 slajdów

Kryptosystemy symetryczne: szyfr Vigenère’a, zapisz ciąg cyfr klucza pod ciągiem cyfr tekstu jawnego, zapisz ciąg cyfr klucza wymaganą liczbę razy, dodaj te dwa ciągi parami i jeśli suma jest równa lub większa od 26, następnie odejmij 26. Powstałe cyfry zastąp literami angielskimi zgodnie z ust. 1. *

12 slajdów

Kryptosystemy symetryczne: Szyfr Vigenère’a Zgodnie z algorytmem kluczowy szyfr zostaje zastąpiony ciągiem liczb (2,8,15,7,4,17), zgodnie z algorytmem tekst jawny Spotkajmy się w Central Parku zostaje zastąpiony przez ciąg liczb (12,4,4,19,12,4 ,0,19,2,4,13,19,17,0,11,15,0,17,10) otrzymujemy ciąg omtaqvcbrlrmtiaweim jako szyfr oryginalnego tekstu jawnego. *

Slajd 13

Slajd 14

* Asymetryczne kryptosystemy Idea asymetrycznych kryptosystemów została po raz pierwszy zaproponowana w 1976 roku przez Diffiego i Hellmana na krajowej konferencji komputerowej jako sposób rozwiązania powyższych trudności związanych z symetrycznymi kryptosystemami. To jeden z ważnych wynalazków w historii tajnej komunikacji: Merkley, Hellman, Diffie

15 slajdów

* Kryptosystemy asymetryczne: podstawowe pojęcia Odbiorca (Bob): publikuje swój klucz publiczny i algorytm szyfrowania, zachowuje w tajemnicy odpowiedni klucz prywatny. Nadajnik (Alice): pobiera klucz publiczny Boba i algorytm szyfrowania z katalogu, szyfruje wiadomość przy użyciu klucza publicznego Boba i algorytmu szyfrowania, wysyła szyfr do Boba.

16 slajdów

Kryptosystemy asymetryczne: podstawowe właściwości Do szyfrowania i deszyfrowania używane są różne klucze. Do szyfrowania wiadomości używany jest klucz publiczny, który jest publicznie dostępny. Do odszyfrowania wiadomości używany jest klucz prywatny, który jest tajny. Znajomość klucza publicznego nie pozwala na ustalenie klucza prywatnego. *

Slajd 17

Znane kryptosystemy asymetryczne Znane kryptosystemy klucza publicznego: RSA, ElGamal, McEliece. Kryptosystem RSA (twórcy: R. Rivest, A. Shamir i L. Adleman (1977)) jest jednym z kryptosystemów niezawodnych. * Shamir, Rivest i Adleman

18 slajdów

Podsumowanie W tym temacie dowiedziałem się, że w kryptografii istnieją dwie kategorie: symetryczna i asymetryczna. Dowiedziałem się również, że pomysł asymetrycznych kryptosystemów został po raz pierwszy zaproponowany w 1976 roku przez Diffiego i Hellmana na krajowej konferencji komputerowej jako sposób na rozwiązanie problemów związanych z symetrycznymi kryptosystemami. Jest to jeden z ważnych wynalazków w historii tajnej komunikacji. Twierdzenie Shannona: Aby schemat kryptograficzny był całkowicie tajny, tajny klucz musi być losowy, a długość klucza musi być co najmniej równa długości tekstu jawnego. Znane kryptosystemy klucza publicznego: RSA, ElGamal, McEliece. Kryptosystem RSA (twórcy: R. Rivest, A. Shamir i L. Adleman (1977)) to jeden z niezawodnych kryptosystemów*

20 slajdów

Literatura 6. Koneev I. R., Belyaev A. V. Bezpieczeństwo informacyjne przedsiębiorstwa - St. Petersburg: BHV-Petersburg, 2003. - 752 s.: il. 7. Melyuk A. A., Pazizin S. V., Pogozhin N. S. Wprowadzenie do ochrony informacji w systemach zautomatyzowanych. -M.: Infolinia - Telekomunikacja, 2001.- 48 s.: il. 8. Ogletree T. Praktyczne zastosowanie zapór ogniowych: Tłum. z języka angielskiego-M.: DMK Press, 2001.- 400 s.: il. 9. Sieciowe systemy operacyjne / V. G. Olifer, N. A. Olifer. – St. Petersburg: Peter, 2002. – 544 s.: il. 10. Sokolov A. V., Stepanyuk O. M. Ochrona przed terroryzmem komputerowym. Instrukcja obsługi. - St. Petersburg: BHV - Petersburg, Arlit, 2002.- 496 s.: il. *