ক্রিপ্টোগ্রাফি বিষয়ে উপস্থাপনা। ক্রিপ্টোগ্রাফি বৈজ্ঞানিক সুপারভাইজার: Ovcharenko Lyudmila Pavlovna কম্পিউটার বিজ্ঞান শিক্ষক পৌর শিক্ষা প্রতিষ্ঠান মাধ্যমিক সাধারণ শিক্ষা. তাদের মালিকানার জন্য

গোপনীয় কোড - এটি শর্তাধীন একটি সিস্টেম

গোপনের জন্য লক্ষণ

চিঠি থেকে পড়া

কী ব্যবহার করে।

ক্রিপ্টোগ্রাফি -

গ্রীক শব্দ

অনূদিত অর্থ

গোপন, গোপন

(ক্রিপ্টো)

চিঠি (গ্রাফি),

বা গোপন লেখা।

সম্পন্ন করেছেন: ৭ম শ্রেণীর ছাত্র

MKOU "সোনচিনস্কায়া মাধ্যমিক বিদ্যালয়"

বাগলেভা আলিনা আলেকসান্দ্রোভনা

“শীঘ্রই বা পরে প্রতিটি সঠিক

একটি গাণিতিক ধারণা এই বা সেই বিষয়ে প্রয়োগ খুঁজে পায়।"

আলেক্সি নিকোলাভিচ ক্রিলোভ(1863-1945) - রাশিয়ান সোভিয়েত গণিতবিদ

সাইফার "নৃত্য পুরুষ"

ইংরেজ লেখক আর্থার Conan Doyle- অ্যাডভেঞ্চার গোয়েন্দাদের মাস্টার ক্রিপ্টোগ্রাফির বিষয়টি উপেক্ষা করেননি

আয়তন সিটি পরীক্ষা: সাইফার এবং তাদের ব্যবহার।

অনুমান: আধুনিক যুগে ক্রিপ্টোগ্রাফি প্রয়োজন

বিশ্ব সাইফারের সাথে কাজ করা মজাদার এবং ফলপ্রসূ।

জ্ঞান এবং ব্যবহার

সাইফার সাহায্য করে

তথ্য শ্রেণীবদ্ধ করুন

উদ্দেশ্যে না

বহিরাগতদের জন্য

- ক্রিপ্টোগ্রাফির সাথে পরিচিত হন; সাইফার, তাদের প্রকার এবং বৈশিষ্ট্য।

- গণিত এবং ক্রিপ্টোগ্রাফির মধ্যে কিছু সংযোগ দেখান।

- ক্রিপ্টোগ্রাফির ইতিহাসে অবদান রাখা গণিতবিদদের সাথে দেখা করুন।

- ফ্যাসিবাদের বিরুদ্ধে বিজয়ে রাশিয়ান ক্রিপ্টোগ্রাফারদের অবদান নির্ধারণ করুন।

- পরীক্ষার মাধ্যমে সহজ এবং সবচেয়ে কার্যকর এনক্রিপশন পদ্ধতি সনাক্ত করুন।

- আইসিটি (প্রেজেন্টেশন, বুকলেট) ব্যবহার করে আপনার গবেষণার ফলাফল উপস্থাপন করুন।

তাত্ত্বিক

এই বিষয়ে সাহিত্যের অধ্যয়ন এবং বিশ্লেষণ

ব্যবহারিক

প্রশ্নপত্র, পরীক্ষা

ক্রিপ্টোগ্রাফির ইতিহাস প্রায় 4 হাজার বছর পিছিয়ে যায়।

আমেরিকান ক্রিপ্টোগ্রাফার L. D. Smith এর উপর জোর দিয়েছেন

বয়স অনুসারে ক্রিপ্টোগ্রাফি

মিশরীয়দের চেয়ে বড়

ব্যবহৃত

গোপন লেখা এবং হাতে লেখা

প্রাচীন স্মৃতিস্তম্ভ

মিশর। এখানে এনক্রিপ্ট করা হয়েছে

ধর্মীয় গ্রন্থ এবং

মেডিকেল প্রেসক্রিপশন।

ক্রিপ্টোগ্রাফির পর্যায়

- ক্রিপ্টোগ্রাফি শিল্প হিসাবে;

- ক্রিপ্টোগ্রাফি একটি নৈপুণ্য হিসাবে;

- ক্রিপ্টোগ্রাফি একটি স্বাধীন বিজ্ঞান হিসাবে, মূলত গণিতের উপর ভিত্তি করে।

ক্রিপ্টোগ্রাফির মৌলিক বিষয় - কম্বিনেটরিক্স

কম্বিনেটরিক্সের উপাদান:

- সংমিশ্রণ,

- পরিবর্তন,

- বসানো

কম্বিনেটরিক্স অ্যালগরিদম:

- গুণের নিয়ম

- নমুনা,

- স্থানান্তর

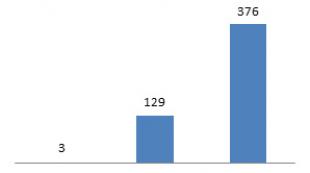

পদ্ধতি: জরিপ।

অংশগ্রহণকারীরা:

৬ষ্ঠ - ৮ম শ্রেণীর ছাত্ররা

(19 জন)

প্রশ্ন 1:আপনি একটি সাইফার কি জানেন?

প্রশ্ন 2;আপনি কি জানেন ক্রিপ্টোগ্রাফি কি?

প্রশ্ন 4 এবং 5:আপনি কি বিভিন্ন এনক্রিপশন পদ্ধতি সম্পর্কে জানতে চান এবং কিভাবে তথ্য এনক্রিপ্ট করতে হয় তা শিখতে চান?

প্রশ্ন 3:আপনি কি কখনো টেক্সট এনক্রিপ্ট করার চেষ্টা করেছেন?

উপসংহার

বেশিরভাগ শিক্ষার্থীই ক্রিপ্টোগ্রাফি সম্পর্কে কিছুই জানে না, যদিও সাইফারের ধারণাটি তাদের কাছে পরিচিত এবং তারা তথ্য এনক্রিপ্ট করার উপায় সম্পর্কে আরও জানতে চায় এবং অবশ্যই, কীভাবে নিজেদেরকে এনক্রিপ্ট করতে হয় তা শিখতে চায়।

পরীক্ষা 1

লক্ষ্য: দুধ এবং পেঁয়াজ দিয়ে একটি গোপন চিঠি লেখা প্রমাণ করা

রস হতে পারে

সহানুভূতিশীল কালি (দুধ, পেঁয়াজের রস) সাহায্যে আপনি একটি গোপন চিঠি লিখতে এবং গুরুত্বপূর্ণ তথ্য রক্ষা করতে পারেন।

পরীক্ষা 2

লক্ষ্য: ব্যবহার করে পাঠ্য এনক্রিপ্ট করুন

কার্ডানো জালি।

উপসংহার:এই পদ্ধতিটি ব্যবহার করা সহজ, তবে এটি ধীর এবং একটি বিশেষ সাইফার জালি ছাড়া পাঠ্য পড়া যাবে না।

পরীক্ষা 3

লক্ষ্য: একটি সাধারণ প্রতিস্থাপন সাইফার ব্যবহার করে পাঠ্য এনক্রিপ্ট করুন।

ABVGDEZHZIKLMNOPRSTUFHTSCHSHSHSHYYUYA একটি নির্দিষ্ট ক্রমে লেখা চিঠি

পেতশ্চঝ্রেয়ানভোজটিবিসিউফ্ঘ্ল্শ্দ্যায়ুক্ষ্যম এলোমেলোভাবে পুনরায় সাজানো অক্ষর

"ক্রিপ্টোগ্রাফি" - "VINSFBCHIPHNM"

উপসংহার:এই পদ্ধতিটি ব্যবহার করা সহজ, কিন্তু কী না জেনে লেখাটি পড়া যাবে না।

পরীক্ষা 4

লক্ষ্য: একটি সাইফার ব্যবহার করে পাঠ্য এনক্রিপ্ট করুন

একটি সহজ প্রতিস্থাপন - পলিবিয়াস সাইফার।

সাইফার - পাঠ্য প্রতিনিধিত্ব করে

চিঠির স্থানাঙ্ক

স্পষ্ট পাঠ্য (সংখ্যা

সারি এবং কলাম সংখ্যা

অথবা উলটা).

"পোবেদা" - 55251335 312 3

উপসংহার:এই পদ্ধতি ব্যবহার করা সহজ

ব্যবহার করুন, কিন্তু জ্ঞান ছাড়া

কী, পাঠ্যটি পড়া হয় না।

পরীক্ষা 5

লক্ষ্য: "ফেনসার" সাইফার ব্যবহার করে পাঠ্যটি এনক্রিপ্ট করুন

উপরের সারিটি পুনরায় লিখুন এবং তারপরে নীচে, যাতে নীচেটি শীর্ষের ধারাবাহিকতা থাকে।

MTKTSRTSNUAEAAAAAAAAAAK

উপসংহার:

পরীক্ষা 6

লক্ষ্য: একটি ম্যাজিক বর্গ ব্যবহার করে পাঠ্য এনক্রিপ্ট করুন

"বিজয়ের জন্য আপনাকে ধন্যবাদ" - "ওপে আইপোস অ্যাবব সুডস"

উপসংহার:এই পদ্ধতিটি ব্যবহার করা খুবই সহজ, কিন্তু কী না জেনে লেখা পড়া যাবে না।

পরীক্ষা 7

লক্ষ্য: উৎপাদিত সিটাল ব্যবহার করে স্থানান্তর পদ্ধতি ব্যবহার করে পাঠ্যটি এনক্রিপ্ট করুন

উপসংহার: এই পুনর্বিন্যাস পদ্ধতি ব্যবহার করা সহজ এবং পাঠ্য একটি বিশেষ ডিভাইস ছাড়া পড়া যাবে না.

সুবিধাদি

ত্রুটি- হ্যাক করা সহজ

খ্রিস্টপূর্ব চতুর্থ শতাব্দীতে প্রাচীন গ্রীক সেনাপতি Aeneas Tactics। পরে "Aeneas ডিস্ক" নামে একটি ডিভাইসের প্রস্তাব দেন।

সুবিধাদি- সরলতা এবং ত্রুটির অনুপস্থিতি

ত্রুটি- হ্যাক করা সহজ

1918 সালে প্রকৌশলী আর্থার শেরবিয়াসের আবিষ্কার। 1926 সাল থেকে, জার্মান সশস্ত্র বাহিনী এবং গোয়েন্দা পরিষেবাগুলি এই ডিস্ক এনক্রিপ্টর দিয়ে সজ্জিত করা হয়েছে।

পাঠ্য তথ্য শ্রেণীবদ্ধ করার জন্য সেরা গার্হস্থ্য সাইফার মেশিনগুলির মধ্যে একটি হল 10-রোটার এম-125 "ভায়োলেট"

গ্রীক দার্শনিক অ্যারিস্টটল (৩৮৪-৩২২ খ্রিস্টপূর্ব) - সাইটাল পাঠোদ্ধার পদ্ধতির লেখক

Gerolamo Cardano (1501-1576) ইতালীয় গণিতবিদ, দার্শনিক, চিকিৎসক এবং উদ্ভাবক।

লিওনহার্ড অয়লার (1707-1783)

আইজাক নিউটন

(1643-1727 )

ফুরিয়ার জিন ব্যাপটিস্ট জোসেফ

(1768-1837)

কার্ল ফ্রেডরিখ গাউস

(1777-1855)

রাশিয়ায় তথ্যের এনক্রিপশন রাষ্ট্র গঠনের পর থেকে ব্যবহার করা হয়েছে এবং প্রথম ক্রিপ্টোগ্রাফাররা ইভান দ্য টেরিবল (1530-1584) এর অধীনে উপস্থিত হয়েছিল। পিটার আই-এর অধীনে ক্রিপ্টোগ্রাফি বিশেষ গুরুত্ব অর্জন করে। 1921 সাল থেকে, ক্রিপ্টোগ্রাফিক পরিষেবার প্রধান ছিলেন গ্লেব ইভানোভিচ বোকি (1879-1937)। 1924 সালে, 52 টি ভিন্ন সাইফারের উপর ভিত্তি করে, তথাকথিত "রাশিয়ান কোড" তৈরি করা হয়েছিল।

দ্বিতীয় বিশ্বযুদ্ধের সময়, 1.6 মিলিয়নেরও বেশি সাইফার টেলিগ্রাম প্রক্রিয়া করা হয়েছিল, যদিও ইউএসএসআর ডিক্রিপশন এবং ইন্টেলিজেন্স সার্ভিসে 150 জনের বেশি লোক ছিল না।

আন্দ্রে আন্দ্রেভিচ মার্কভ (1903-1979)

গাণিতিক যুক্তি এবং অন্যান্য সমস্যা নিয়ে কাজ করেছেন। অ-গুনিত বিকৃতি সাইফার সম্পর্কে তার উপপাদ্য আজও প্রাসঙ্গিক।

আন্দ্রে নিকোলাভিচ কলমোগোরভ

(1903-1987)

ক্রিপ্টোগ্রাফিতে, তথ্য তত্ত্ব এবং সম্ভাব্যতা তত্ত্বের উপর তার কাজ, অনুক্রমের এলোমেলোতার জন্য তার মানদণ্ড, রেডিও যোগাযোগের প্লেইনটেক্সট অক্ষর দ্বারা প্রেরিত তথ্যের গড় পরিমাণ অধ্যয়নের জন্য "অনুমান" পদ্ধতি এবং অন্যান্য ব্যবহার করা হয়েছিল।

ভ্লাদিমির আলেকসান্দ্রোভিচ কোটেলনিকভ

(1908-2005)

বক্তৃতা সংকেত এনক্রিপ্ট করার জন্য প্রথম গার্হস্থ্য ডিভাইসের স্রষ্টা, সাইফারের শক্তির জন্য প্রয়োজনীয়তা গাণিতিকভাবে আনুষ্ঠানিকভাবে তৈরি করেছেন। তার নেতৃত্বে, জটিল শ্রেণীবদ্ধ সরঞ্জাম S-1 (সোবোল) বিকশিত হয়েছিল, এবং একটু পরে Sobol-P।

ভ্লাদিমির ইয়াকোলেভিচ কোজলভ

(1914 - 2007)

তার বৈজ্ঞানিক আগ্রহের পরিসর ছিল অত্যন্ত বিস্তৃত: তাত্ত্বিক এবং প্রয়োগকৃত ক্রিপ্টোগ্রাফি, ক্রিপ্টোগ্রাফিতে কোডিং পদ্ধতি, সাইফার সরঞ্জামের বৈশিষ্ট্যগুলির বিকাশ এবং গবেষণা এবং গণিতের অন্যান্য শাখা যা সক্রিয়ভাবে দেশীয় ক্রিপ্টোগ্রাফিতে প্রবর্তিত হয়েছিল।

মিখাইল স্পিরিডোনোভিচ ওডনোরোবভ (1910-1997)

জর্জি ইভানোভিচ পন্ডোপুলো

(1910-1996)

মিখাইল ইভানোভিচ সোকোলভ

(1914-1999)

এবং অন্যদের.

অ্যাক্রোস্টিক

একটি গৌরবময় তারিখ ঘনিয়ে আসছে,

আমার হৃদয়ে এত ব্যাথা কেন?

যেন দাদারা বৃথা যুদ্ধ করেছে।

কোথাও যদি বন্দুকের শব্দ হয়।

আমরা কেন শান্তি চাই?

এবং আমাদের মোটেও যুদ্ধের দরকার নেই।

অ্যাক্রোস্টিক

গৌরবময় তারিখ ঘনিয়ে আসছে,

আমার হৃদয়ে এত ব্যাথা কেন?

যেন দাদারা বৃথা যুদ্ধ করেছে।

কোথাও যদি বন্দুকের শব্দ হয়।

আমরা কেন শান্তি চাই?

এবং আমাদের মোটেও যুদ্ধের দরকার নেই।

ক্রিপ্টোগ্রাফি হল সবচেয়ে আকর্ষণীয় এবং প্রাসঙ্গিক বিষয়গুলির মধ্যে একটি এবং ক্রিপ্টোগ্রাফির প্রধান গবেষণা পদ্ধতিগুলি হল গাণিতিক .

বর্তমানে

একটি বিজ্ঞান হিসাবে ক্রিপ্টোগ্রাফি

উচ্চ বিকাশ করে

গতি এবং আধুনিক

এর সুরক্ষার পদ্ধতিগুলি সরাসরি প্রোগ্রামিং এবং বিভিন্ন তৈরির সাথে সম্পর্কিত

ইলেকট্রনিক কোড

এবং সাইফার।

তথ্য ও টেলিযোগাযোগ প্রযুক্তির উন্নয়নের যুগে এটা খুবই গুরুত্বপূর্ণ যে প্রতিটি শিক্ষিত তরুণের কাছে শুধু নয়

এই এলাকায় জ্ঞান,

কিন্তু দায়িত্ববোধও অনুভব করেন

তাদের মালিকানার জন্য।

"যে তথ্যের মালিক সে পৃথিবীর মালিক।"

প্রবাদ

ব্যবহারিক অংশ

এই কাজের ব্যবহারিক অংশ ছিল "সিক্রেটস অফ ক্রিপ্টোগ্রাফি" পুস্তিকাটির প্রকাশ।

স্লাইড 2

ক্রিপ্টোগ্রাফি?

ক্রিপ্টোগ্রাফি (প্রাচীন গ্রীক থেকে κρυπτός - লুকানো এবং γράφω - লিখুন) হল গোপনীয়তা (বহিরাগতদের দ্বারা তথ্য পড়ার অসম্ভবতা) এবং সত্যতা (সত্যতা এবং লেখকত্বের সত্যতা, সেইসাথে তথ্য ত্যাগ করার অসম্ভবতা) নিশ্চিত করার পদ্ধতির বিজ্ঞান। প্রাথমিকভাবে, ক্রিপ্টোগ্রাফি তথ্য এনক্রিপ্ট করার পদ্ধতিগুলি অধ্যয়ন করে - একটি গোপন অ্যালগরিদম বা কী এর উপর ভিত্তি করে প্লেইন (আসল) পাঠকে বিপরীতভাবে রূপান্তরিত করে সিফারটেক্সট (সাইফারটেক্সট)। ঐতিহ্যগত ক্রিপ্টোগ্রাফি সিমেট্রিক ক্রিপ্টোসিস্টেমগুলির একটি শাখা গঠন করে, যেখানে একই গোপন কী ব্যবহার করে এনক্রিপশন এবং ডিক্রিপশন করা হয়। এই বিভাগটি ছাড়াও, আধুনিক ক্রিপ্টোগ্রাফিতে রয়েছে অপ্রতিসম ক্রিপ্টোসিস্টেম, ইলেকট্রনিক ডিজিটাল সিগনেচার (EDS) সিস্টেম, হ্যাশ ফাংশন, কী ম্যানেজমেন্ট, লুকানো তথ্য প্রাপ্ত করা এবং কোয়ান্টাম ক্রিপ্টোগ্রাফি।

স্লাইড 3

কিভাবে এটা সব শুরু…

মূলত, প্রাচীন ক্রিপ্টোগ্রাফিক পদ্ধতিগুলি আক্রমণকারী বা প্রতিযোগীদের থেকে রক্ষা করার জন্য ব্যবহার করা হত।উদাহরণস্বরূপ, মেসোপটেমিয়ার টিকে থাকা সাইফার টেক্সটগুলির মধ্যে একটি হল কিউনিফর্মে লেখা একটি ট্যাবলেট এবং এতে মৃৎপাত্রের জন্য গ্লাস তৈরির একটি রেসিপি রয়েছে। এই লেখায়, খুব কমই ব্যবহৃত আইকন ব্যবহার করা হয়েছে, কিছু অক্ষর উপেক্ষা করা হয়েছে এবং নামের পরিবর্তে সংখ্যা ব্যবহার করা হয়েছে। চিকিৎসা ব্যবস্থাপত্র প্রায়ই প্রাচীন মিশরীয় পাণ্ডুলিপিতে এনক্রিপ্ট করা হত। এবং বিয়ার তৈরির রেসিপি, এতদিন আগে পাওয়া যায়নি, প্রাচীন মিশরীয়দের দ্বারা এনক্রিপ্ট করা হয়েছিল। প্রাথমিকভাবে, এনক্রিপশন পদ্ধতিগুলি বেশ আদিম ছিল। উদাহরণ স্বরূপ, প্রাচীন ভারতীয় পাণ্ডুলিপিতে স্বরবর্ণকে ব্যঞ্জনবর্ণের সাথে প্রতিস্থাপনের ব্যবস্থার উল্লেখ করা হয়েছে এবং এর বিপরীতে। জুলিয়াস সিজার, রোমের প্রত্যন্ত প্রদেশগুলির সাথে তার গোপন চিঠিপত্রে, তথাকথিত "সিজার কোড" ব্যবহার করেছিলেন - একটি বার্তায় চিঠিগুলির একটি চক্রাকার পুনর্বিন্যাস। ফলে গোপন লেখায় একটি শব্দও বের করা অসম্ভব ছিল।

স্লাইড 4

মেসোপটেমিয়া

স্লাইড 5

সিজার কোড

স্লাইড 6

প্রাচীন গ্রীস

কম্পিউটার ক্রিপ্টোগ্রাফির ব্যবহারের দিকে ধীরে ধীরে আন্দোলনে, মানবতা বিভিন্ন যান্ত্রিক যন্ত্র ব্যবহারের পর্যায় অতিক্রম করে। খ্রিস্টপূর্ব ৫ম-৪র্থ শতাব্দীতে স্পার্টায়। প্রথম এনক্রিপশন ডিভাইসগুলির মধ্যে একটি ব্যবহার করা হয়েছিল - Scitalla। এটি একটি নলাকার রড ছিল যার চারপাশে কাগজের টেপ মোড়ানো ছিল। টেপ বরাবর লেখা ছিল। এটি একটি অনুরূপ সিলিন্ডার ব্যবহার করে পড়া যেতে পারে যা বার্তা প্রাপকের ছিল। এমন সাইফার ভাঙা কঠিন ছিল না

স্লাইড 7

এবং আবার প্রাচীন গ্রীস

কিংবদন্তি অনুসারে, অ্যারিস্টটল একটি শঙ্কু ব্যবহার করে এনক্রিপ্ট করা বার্তা পড়ার প্রথম উপায় প্রস্তাব করেছিলেন। এইভাবে, তিনি কম্পিউটার এবং ক্রিপ্টোগ্রাফিক সহ নিরাপত্তা সিস্টেম হ্যাকিং বিশেষজ্ঞদের ভবিষ্যত প্রজন্মের এক ধরনের পূর্বপুরুষ ছিলেন। আরেকটি এনক্রিপশন পদ্ধতি ছিল Aeneas ট্যাবলেট। ট্যাবলেটে আঁকা বর্ণমালা ব্যবহার করে এনক্রিপশন করা হয়েছিল এবং বিশেষ অবকাশের চারপাশে একটি থ্রেড ক্ষত ছিল। বার্তার শব্দে গিঁটগুলি অক্ষরগুলির দিকে নির্দেশ করে। কোন আক্রমণকারী অনুরূপ চিহ্ন ব্যবহার না করে এই ধরনের বার্তা পাঠোদ্ধার করতে সক্ষম ছিল না।

স্লাইড 8

প্রাচ্যে ক্রিপ্টোগ্রাফি

ক্রিপ্টোগ্রাফি আরব রাষ্ট্রগুলির উত্থানকালে (খ্রিস্টীয় 8ম শতাব্দী) উল্লেখযোগ্য বিকাশ লাভ করেছিল। "সাইফার" শব্দটি আরবি উত্সের, যেমন "অঙ্ক" শব্দটি। 855 সালে, "প্রাচীন লেখার রহস্য উন্মোচন করার জন্য দ্য বুক অফ ম্যানস গ্রেট স্ট্রাইভিং" প্রকাশিত হয়েছিল, এতে সাইফার সিস্টেমের বর্ণনা রয়েছে, যার মধ্যে বেশ কয়েকটি সাইফার বর্ণমালা ব্যবহার করা হয়েছে। 1412 সালে, সমস্ত বৈজ্ঞানিক তথ্যের একটি সংক্ষিপ্ত বিবরণ সম্বলিত একটি 14-খণ্ডের বিশ্বকোষ, "শওবা আল-আশা" প্রকাশিত হয়েছিল। এই বিশ্বকোষে ক্রিপ্টোগ্রাফির একটি বিভাগ রয়েছে, যা সমস্ত পরিচিত এনক্রিপশন পদ্ধতির বিবরণ প্রদান করে। এই বিভাগটি একটি সাইফার সিস্টেমের ক্রিপ্টানালাইসিসের উল্লেখ করে, যা প্লেইনটেক্সট এবং সাইফারটেক্সটের ফ্রিকোয়েন্সি বৈশিষ্ট্যের উপর ভিত্তি করে। কোরানের পাঠ্য অধ্যয়নের উপর ভিত্তি করে আরবি অক্ষরগুলির সংঘটনের ফ্রিকোয়েন্সি দেওয়া হয় - পাঠ্যের পাঠোদ্ধার করার সময় ক্রিপ্টোলজিস্টরা বর্তমানে এটিই করছেন।

স্লাইড 9

"ব্ল্যাক ক্যাবিনেট" এর যুগ

17-18 শতকের ক্রিপ্টোগ্রাফির ইতিহাসে। যাকে "কালো ক্যাবিনেট" এর যুগ বলা হয়। এই সময়ের মধ্যেই ইউরোপের অনেক দেশে "ব্ল্যাক অফিস" নামক ডিক্রিপশন ইউনিট তৈরি হয়েছিল। ক্রিপ্টোগ্রাফাররা অত্যন্ত মূল্যবান হয়ে ওঠে। তবে, পোপের অফিসে, সাইফার বিভাগের কর্মচারীরা এক বছরের চাকরির পরে শারীরিক ধ্বংসের শিকার হন। 19 শতকের মাঝামাঝি টেলিগ্রাফ এবং যোগাযোগের অন্যান্য প্রযুক্তিগত মাধ্যম উদ্ভাবন ক্রিপ্টোগ্রাফির বিকাশে নতুন প্রেরণা দেয়। তথ্য বর্তমান এবং নন-কারেন্ট পার্সেল আকারে প্রেরণ করা হয়েছিল, যেমন বাইনারি আকারে! তথ্যের যৌক্তিক উপস্থাপনার সমস্যা দেখা দিয়েছে, বার্তা প্রেরণে অনিবার্য ত্রুটির কারণে উচ্চ-গতির এনক্রিপশন পদ্ধতি এবং সংশোধন কোডের প্রয়োজন প্রয়োজন, যা কম্পিউটার নেটওয়ার্কগুলিতে তথ্য নিয়ে কাজ করার সময় প্রয়োজনীয় শর্ত।

স্লাইড 10

দ্বিতীয় বিশ্বযুদ্ধ

20 শতকের দুটি বিশ্বযুদ্ধ ক্রিপ্টোগ্রাফি সিস্টেমের বিকাশে ব্যাপকভাবে অবদান রাখে। এর কারণ ছিল বিভিন্ন যোগাযোগ চ্যানেলের মাধ্যমে প্রেরিত এনক্রিপ্ট করা চিঠিপত্রের পরিমাণে অসাধারণ বৃদ্ধি। Cryptanalysis হয়ে উঠেছে বুদ্ধিমত্তার একটি অপরিহার্য উপাদান। কিন্তু বিজ্ঞানের এই শাখার বিকাশ সাময়িকভাবে বন্ধ হয়ে যায়।এর কারণ হল ম্যানুয়াল এনক্রিপশন সম্পূর্ণরূপে নিঃশেষ হয়ে গিয়েছিল এবং এই সত্য যে ক্রিপ্টানালাইসিসের প্রযুক্তিগত দিকটির জন্য জটিল গণনার প্রয়োজন হয়, শুধুমাত্র কম্পিউটার প্রযুক্তির দ্বারা সরবরাহ করা হয়, যা এখনও পর্যন্ত বিদ্যমান ছিল না। সেই দিনগুলি.

সাইফারের শ্রেণীবিভাগ এবং তাদের বৈশিষ্ট্য

ক্রিপ্টোগ্রাফি

কাজটি সম্পন্ন করেছেন: আর্টামোনোভা একেতেরিনা gr.6409-ওকে

গবেষণার বিষয়: ক্রিপ্টোগ্রাফিক সিস্টেম এবং সাইফারের প্রকার

অধ্যয়নের উদ্দেশ্য: তথ্য এনক্রিপ্ট করার জন্য ক্রিপ্টোগ্রাফিক পদ্ধতির অধ্যয়ন

গবেষণার উদ্দেশ্য:

- বিভিন্ন ক্রিপ্টোগ্রাফিক সিস্টেমের বৈশিষ্ট্য অধ্যয়ন;

- বিভিন্ন ধরনের সাইফার এক্সপ্লোর করুন।

গবেষণা পদ্ধতি: সাহিত্য বিশ্লেষণ, তুলনা, সংশ্লেষণ।

গোপনীয়তা সরঞ্জাম হিসাবে ক্রিপ্টোগ্রাফি

ক্রিপ্টোগ্রাফি(প্রাচীন গ্রীক থেকে κρυπτός - লুকানো এবং γράφω - আমি লিখি) - গোপনীয়তা অনুশীলনের বিজ্ঞান(বহিরাগতদের তথ্য পড়তে অসম্ভব) এবং সত্যতা(লেখকত্বের সততা এবং সত্যতা, সেইসাথে লেখকত্ব ত্যাগ করার অসম্ভবতা) তথ্য

ক্রিপ্টোগ্রাফি বিজ্ঞানের বিকাশের ইতিহাস

আনুষ্ঠানিকভাবে, ক্রিপ্টোগ্রাফি (গ্রীক থেকে - "গোপন লেখা") একটি বিজ্ঞান হিসাবে সংজ্ঞায়িত করা হয় যা একটি বার্তার গোপনীয়তা নিশ্চিত করে।

ক্রিপ্টোগ্রাফির ইতিহাস প্রায় 4 হাজার বছর পিছিয়ে যায়। ক্রিপ্টোগ্রাফির সময়কালের প্রধান মাপকাঠি হিসাবে, ব্যবহৃত এনক্রিপশন পদ্ধতির প্রযুক্তিগত বৈশিষ্ট্যগুলি ব্যবহার করা সম্ভব:

1. প্রথম পিরিয়ড(3 হাজার খ্রিস্টপূর্বাব্দ e)

মনোঅ্যালফাবেটিক সাইফার

মূল নীতি হল উৎস পাঠের বর্ণমালাকে অন্য অক্ষর বা চিহ্ন দিয়ে প্রতিস্থাপন করে অন্য বর্ণমালার সাথে প্রতিস্থাপন করা।

2.সেকেন্ড পিরিয়ড(মধ্যপ্রাচ্যে নবম শতাব্দী(আল-কিন্দি) এবং ইউরোপে 15 শতকের(লিওন বাতিস্তা আলবার্টি) - 20 শতকের শুরুতে) - পলিঅ্যালফাবেটিক সাইফার।

লিওন বাটিস্তে আলবার্টি

3. তৃতীয় সময়কাল(শুরু থেকে 20 শতকের মাঝামাঝি পর্যন্ত) - ক্রিপ্টোগ্রাফারদের কাজে ইলেক্ট্রোমেকানিকাল ডিভাইসের প্রবর্তন।

পলিঅ্যালফাবেটিক সাইফারের ক্রমাগত ব্যবহার।

4. চতুর্থ সময়কাল -XX শতাব্দীর 50 থেকে 70 এর দশক পর্যন্ত- গাণিতিক ক্রিপ্টোগ্রাফিতে রূপান্তর। শ্যাননের কাজে, তথ্যের পরিমাণ, ডেটা স্থানান্তর, এনট্রপি এবং এনক্রিপশন ফাংশনগুলির কঠোর গাণিতিক সংজ্ঞা উপস্থিত হয়।

ক্লদ শ্যানন

5.আধুনিক যুগ(1970 এর দশকের শেষ থেকে বর্তমান সময় পর্যন্ত) একটি নতুন দিকের উত্থান এবং বিকাশ - পাবলিক কী ক্রিপ্টোগ্রাফি।

ক্রিপ্টোগ্রাফির ইতিহাসের আরেকটি পর্যায়ক্রমও জানা যায়:

1.এনিয়াস ট্যাকটিশিয়ানলিখেছেন ক্রিপ্টোগ্রাফির উপর প্রথম বৈজ্ঞানিক কাজ.

সাইটালা সাইফার ব্যাপকভাবে পরিচিত - খ্রিস্টপূর্ব ৫ম শতাব্দীতে এথেন্সের বিরুদ্ধে স্পার্টা। উহ.

2. মধ্যবয়সী

-কোড কপিয়েল- ওয়াটারমার্ক সহ একটি মার্জিতভাবে ডিজাইন করা পাণ্ডুলিপি, যা এখনও সম্পূর্ণরূপে পাঠোদ্ধার করা হয়নি।

কোড কপিয়েল

3.রেনেসাঁ - ক্রিপ্টোগ্রাফির স্বর্ণযুগ: ফ্রান্সিস বেকন এটি অধ্যয়ন করেন এবং একটি বাইনারি এনক্রিপশন পদ্ধতি প্রস্তাব করেন।

ফ্রান্সিস বেকন

4. টেলিগ্রাফের চেহারা- ডেটা স্থানান্তরের সত্যটি আর গোপন থাকে না।

5. প্রথম বিশ্বযুদ্ধ-ক্রিপ্টোগ্রাফি একটি স্বীকৃত যুদ্ধ সরঞ্জাম হয়ে উঠেছে।

6. দ্বিতীয় বিশ্বযুদ্ধ- কম্পিউটার সিস্টেমের উন্নয়ন। ব্যবহৃত এনক্রিপশন মেশিনগুলি স্পষ্টভাবে তথ্য নিয়ন্ত্রণের অত্যাবশ্যক গুরুত্ব প্রদর্শন করে।

Wehrmacht এনিগমা ("এনগমা")-

থার্ড রাইকের সাইফার মেশিন।

টুরিং বোম্বে

অ্যালান টুরিংয়ের নির্দেশনায় একটি ডিকোডার তৈরি হয়েছিল।

ক্রিপ্টোগ্রাফিক সিস্টেমের শ্রেণীবিভাগ

সাধারণ ব্যবহার ক্রিপ্টোসিস্টেম

সীমাবদ্ধ ক্রিপ্টোসিস্টেম

1. আবেদনের ক্ষেত্র অনুসারে

2. এনক্রিপশন অ্যালগরিদমের বৈশিষ্ট্য অনুযায়ী

একক-কী

দুই-কী

প্রতিস্থাপন (প্রতিস্থাপন)

পুনর্বিন্যাস

সংযোজন (গ্যামিং)

ডিটারমিনিস্টিক

সম্ভাব্য

কোয়ান্টাম

সম্মিলিত (যৌগিক)

3. বার্তা অক্ষর সংখ্যা দ্বারা

স্ট্রিমিং

4. সাইফার শক্তি দ্বারা

অস্থিতিশীল

কার্যত প্রতিরোধী

নিখুঁত

ক্রিপ্টোসিস্টেমের জন্য প্রাথমিক প্রয়োজনীয়তা

- এনক্রিপশন এবং ডিক্রিপশন পদ্ধতির জটিলতা এবং শ্রমসাধ্যতা;

- তথ্য সুরক্ষার জন্য সময় এবং খরচ খরচ;

- এনক্রিপশন এবং ডিক্রিপশন পদ্ধতি;

- সমস্ত সম্ভাব্য সাইফার কীগুলির সংখ্যা;

- বার্তার অপ্রয়োজনীয়তা;

- সম্ভাব্য বিভিন্ন থেকে যেকোনো কী;

- ক্ষুদ্র কী পরিবর্তন;

- এনক্রিপ্ট করা বার্তা।

কোড (ফরাসি থেকে। chiffreআরবি থেকে "অঙ্ক"। صِفْر sifr"শূন্য") - প্রেরিত তথ্যের গোপনীয়তা নিশ্চিত করার জন্য একটি গোপন (কী) সহ যেকোনো পাঠ্য রূপান্তর সিস্টেম।

সাইফার শ্রেণীবিভাগ

পুনর্বিন্যাস

রচনামূলক

বহু-মূল্যবান

একক সংখ্যা

প্রতিসম

অপ্রতিসম

সঙ্গতিপূর্ণভাবে

মনো-বর্ণানুক্রমিক

পলিলফাবেটিক

গামা সাইফার

অ্যাফিন সাইফার

একটি অ্যাফাইন সাইফার হল একটি সাধারণ প্রতিস্থাপন সাইফার যা একটি কী হিসাবে দুটি সংখ্যা ব্যবহার করে। একটি অ্যাফাইন সাইফারের রৈখিক নির্ভরতা এইরকম হতে পারে:

সিজার সাইফার

অনুযায়ী প্লেইনটেক্সট অক্ষর প্রতিস্থাপন সূত্রউদাহরণস্বরূপ এই মত:

N হল বর্ণমালার অক্ষরের সংখ্যা

তথ্য LRISUQDWMDSR

নৃত্য পুরুষদের কোড

সুবিধা - শর্টহ্যান্ড বৈশিষ্ট্যের কারণে জোড়া লাগানোযে কোন জায়গায় লেখা যাবে। অসুবিধা - যথেষ্ট গোপনীয়তা বা সত্যতা প্রদান করে না।

P R O T I V O I D I E

Vigenère সাইফার

মুখস্থ করার জন্য সুবিধাজনক একটি শব্দ (বাক্যাংশ) Vigenère সাইফারের কী হিসাবে নেওয়া হয়; শব্দটি (কোড বাক্যাংশ) পুনরাবৃত্তি করা হয় যতক্ষণ না এটি বার্তার দৈর্ঘ্যের সমান হয়।

Vigenère টেবিল

একটি Vigenère টেবিল ব্যবহার করে একটি Vigenère সাইফার সহ একটি বার্তা এনক্রিপ্ট করতে, প্লেইনটেক্সটের প্রথম অক্ষর দিয়ে শুরু হওয়া কলাম এবং কীটির প্রথম অক্ষর দিয়ে শুরু হওয়া সারিটি নির্বাচন করুন। এই কলাম এবং সারির সংযোগস্থলে প্রথম এনক্রিপশন অক্ষর থাকবে।

বারকোড

লিনিয়ার বারকোড

বার কোড (বারকোড) হল গ্রাফিক তথ্য যা পৃষ্ঠে প্রয়োগ করা হয়, পণ্যের চিহ্নিতকরণ বা প্যাকেজিং, এটিকে প্রযুক্তিগত উপায়ে পাঠযোগ্য করে তোলে - কালো এবং সাদা ফিতে বা অন্যান্য জ্যামিতিক আকারের একটি ক্রম।

তথ্য এনকোডিং পদ্ধতি:

1.রৈখিক

2. দ্বি-মাত্রিক

আবেদনের ক্ষেত্র

- পেমেন্ট সিস্টেমের নথি প্রবাহের গতি বৃদ্ধি;

- প্রক্রিয়া স্বয়ংক্রিয় দ্বারা ডেটা পড়ার ত্রুটি হ্রাস করা;

- কর্মচারী সনাক্তকরণ;

- সময় রেকর্ডিং সিস্টেমের সংগঠন;

- বিভিন্ন ধরনের তথ্য সংগ্রহের জন্য ফর্মের একীকরণ;

- গুদাম জায় সরলীকরণ;

- দোকানে পণ্যের প্রাপ্যতা এবং প্রচার পর্যবেক্ষণ করা, তাদের নিরাপত্তা নিশ্চিত করা।

একটি QR কোডের প্রধান সুবিধা হ'ল সরঞ্জামগুলি স্ক্যান করার মাধ্যমে এর সহজ স্বীকৃতি।

উপসংহার

1. বিভিন্ন পরামিতি অনুসারে ক্রিপ্টোগ্রাফিক সিস্টেমগুলির একটি একীভূত শ্রেণীবিভাগ রয়েছে, যার প্রত্যেকটির নিজস্ব স্বতন্ত্র বৈশিষ্ট্য, সুবিধা এবং অসুবিধা রয়েছে।

2. বিশ্বে বিপুল সংখ্যক সাইফার রয়েছে, যেগুলি পৃথক বৈশিষ্ট্য অনুসারে দলে একত্রিত হতে পারে।

3. ক্রিপ্টোগ্রাফি এখন প্রাসঙ্গিক, কারণ তথ্য সুরক্ষা আজ তথ্য সমাজে মানবতার সবচেয়ে গুরুতর সমস্যাগুলির মধ্যে একটি।

সূত্র

http://shifr-online-ru.1gb.ru/vidy-shifrov.htm

http://studopedia.org/3-18461.html

সাহিত্য

1. আরশিনভ এম.এন. Sadovsky L.E. কোড এবং গণিত। - এম.: নাউকা, 1983। - 216 পি।

2. বাবাশ এ.ভি., শানকিন জিপি ক্রিপ্টোগ্রাফির ইতিহাস। পার্ট 1। – এম.: হেলিওস এআরভি, 2002। – 240 পি।

3. বাবাশ এ.ভি., শানকিন জিপি ক্রিপ্টোগ্রাফি। / V.P. Sherstyuk, E.A দ্বারা সম্পাদিত প্রাইমেঙ্কো।

– এম.: সলোন-আর, 2007। – 512 পি।

4. বারিচেভ এস.জি., গনচারভ ভি.ভি., সেরোভ আর.ই. আধুনিক ক্রিপ্টোগ্রাফির মৌলিক বিষয়। - এম.: হটলাইন-টেলিকম, 2001। - 120 পি।

5. ক্রিপ্টোগ্রাফির ভূমিকা / এড. এড ভি.ভি. ইয়াশচেঙ্কো। - এম.: এমটিএসএনএমও: "চেরো", 1999। - 317 পি।

6. Werner M. কোডিং এর মৌলিক বিষয়। বিশ্ববিদ্যালয়ের জন্য পাঠ্যপুস্তক। – এম.: টেকনোস্ফিয়ার, 2006। – 288 পি।

7. Gerasimenko V.A., Malyuk A.A. তথ্য নিরাপত্তার মৌলিক বিষয়। - এম.: এমইপিএইচআই, 1997। - 537 পি।

8. গ্রিবুনিন ভিজি, ওকভ আই.এন., তুরিনসেভ আই.ভি. ডিজিটাল স্টেগানোগ্রাফি। - এম.: SOLON-Press, 2002. – 272 p.

9. ডোমাশেভ এ.ভি. এবং অন্যান্য। প্রোগ্রামিং তথ্য নিরাপত্তা অ্যালগরিদম। টিউটোরিয়াল। – এম.: নলেজ পাবলিশিং হাউস, 2002। – 416 পি।

10. Zhelnikov V. প্যাপিরাস থেকে কম্পিউটারে ক্রিপ্টোগ্রাফি। - এম।: এবিএফ, 1997। - 336 পি।

11. Coutinho S. সংখ্যা তত্ত্বের ভূমিকা। অ্যালগরিদমআরএসএ – এম.: পোস্টমার্কেট, 2001। – 328 পি।

12. কোনাখোভিচ জি.এফ. কম্পিউটার স্টেগানোগ্রাফি: তত্ত্ব এবং অনুশীলন। - এম.:এমকে-প্রেস, 2006।

- 221 পি।

13. মোল্দোভিয়ান এ.এ., মোল্দোভিয়ান এনএ, সোভেটভ বি.এ. ক্রিপ্টোগ্রাফি। - সিরিজ "বিশ্ববিদ্যালয়গুলির জন্য পাঠ্যপুস্তক। বিশেষ সাহিত্য"। - সেন্ট পিটার্সবার্গ: পাবলিশিং হাউস "ল্যান", 2000। - 224 পি।

14. নেচায়েভ V.I. ক্রিপ্টোগ্রাফির উপাদান (তথ্য নিরাপত্তা তত্ত্বের মৌলিক বিষয়): এর জন্য পাঠ্যপুস্তক un-tov এবং ped. বিশ্ববিদ্যালয় / এড। ভি.এ. সাদভনিচেগো - এম.: উচ্চতর। স্কুল, 1999 - 109 পি।

15. Novikov F.A. প্রোগ্রামারদের জন্য পৃথক গণিত - সেন্ট পিটার্সবার্গ: পিটার, 2001। - 304 পি।

16. পিটারসন ডব্লিউ., ওয়েল্ডন ই. ত্রুটি-সংশোধন কোড: অনুবাদ। ইংরেজী থেকে - এম।: মীর, 1986। - 594 পি।

17. রোমানেটস ইউ.ভি., টিমোফিভ পি.এ., শাঙ্গিন ভি.এফ. কম্পিউটার সিস্টেম এবং নেটওয়ার্কে তথ্য সুরক্ষা / এড. ভি.এফ. শাঙ্গিনা। - এম।: রেডিও এবং যোগাযোগ, 1999। - 328 পি।

18. সালোমা এ. পাবলিক কী ক্রিপ্টোগ্রাফি। - এম.: মীর, 1996 - 304 পি।

19. স্মার্ট এন ক্রিপ্টোগ্রাফি। – এম.: টেকনোস্ফিয়ার, 2006। – 528 পি।

"... ক্রিপ্টোগ্রাফির ইতিহাস... মানবতার ইতিহাস"

ভি.জি. বেলিনস্কি

"আমরা অতীতকে জিজ্ঞাসাবাদ করি যাতে এটি আমাদের বর্তমানকে ব্যাখ্যা করে এবং আমাদের ভবিষ্যত সম্পর্কে ইঙ্গিত দেয়।"

গোপন বার্তা রক্ষা করার উপায়

শারীরিক

ক্রিপ্টোগ্রাফিক

স্টেগানোগ্রাফিক |

শারীরিক সুরক্ষা

বস্তুগত মিডিয়া সুরক্ষা একটি যোগাযোগ চ্যানেল নির্বাচন করা যা বাধা দেওয়া কঠিন

বিশেষ কুরিয়ার

তারের যোগাযোগ লাইন

বিশেষ ধরনের রেডিও সম্প্রচার

এবং তাই

স্টেগানোগ্রাফি

প্রাচীন গ্রীক ঐতিহাসিক হেরোডোটাসের রচনায় বর্ণিত

প্রয়োজনীয় বার্তাটি ক্রীতদাসের মাথায় লেখা ছিল, যা কামানো টাক ছিল। যখন ক্রীতদাসের চুল যথেষ্ট লম্বা হয়, তখন তাকে প্রাপকের কাছে পাঠানো হয়, যিনি আবার ক্রীতদাসের মাথা ন্যাড়া করেন এবং প্রাপ্ত বার্তাটি পড়েন।

পোশাক, রুমাল ইত্যাদিতে সহানুভূতিশীল কালি দিয়ে লেখা।

পরিবর্তনের বই

ভিতরে প্রাচীন চীনে প্রতীকবাদ ব্যাপকভাবে বিকশিত হয়েছিল।

ভিতরে পরিবর্তনের বইটি 8 ট্রিগ্রামের উপর ভিত্তি করে তৈরি করা হয়েছে, যার প্রতিটিতে তিনটি সমান্তরাল রেখা রয়েছে, কঠিন (আলোর তীব্রতা -ইয়াং) এবং বিরতিহীন (অন্ধকারের শক্তি - ইয়িন), আকাশ, পৃথিবী, আগুন, জল, বায়ু, পর্বত, বজ্র নির্দেশ করে।

1 স্লাইড

* বাশকোর্তোস্তান প্রজাতন্ত্রের শিক্ষা মন্ত্রণালয়

2 স্লাইড

বিষয়বস্তু ক্রিপ্টোগ্রাফির বেসিক স্কিম ক্রিপ্টোগ্রাফির ক্যাটাগরি ক্রিপ্টোগ্রাফি কী ক্রিপ্টোগ্রাফিতে ব্যবহৃত শ্যানন থিওরি অফ সিক্রেসি সিমেট্রিক ক্রিপ্টোসিস্টেমস সিমেট্রিক ক্রিপ্টোসিস্টেম: অসুবিধা জ্ঞাত সিমেট্রিক ক্রিপ্টোসিস্টেম সিমেট্রিক ক্রিপ্টোসিস্টেম: উদাহরণ সিমেট্রিক ক্রিপ্টোসিস্টেম অ্যাসিমেট্রিক ক্রিপ্টোসিস্টেম yptosystems: মৌলিক ধারণা অপ্রতিসম ক্রিপ্টোসিস্টেম: মৌলিক বৈশিষ্ট্য পরিচিত অপ্রতিসম ক্রিপ্টোসিস্টেমগুলির জন্য তথ্যসূত্র অন্তর্ভুক্তি *

3 স্লাইড

4 স্লাইড

5 স্লাইড

6 স্লাইড

* শ্যাননের গোপনীয়তার তত্ত্ব শ্যাননের থিওরেম: একটি ক্রিপ্টোগ্রাফিক স্কিম একেবারে গোপন হওয়ার জন্য, গোপন কীটি এলোমেলো হতে হবে এবং কীটির দৈর্ঘ্য কমপক্ষে প্লেইনটেক্সটের দৈর্ঘ্যের সমান হতে হবে। ক্লদ শ্যানন

7 স্লাইড

8 স্লাইড

* সিমেট্রিক ক্রিপ্টোসিস্টেম: অসুবিধা এনক্রিপশন এবং ডিক্রিপশনের জন্য একটি শেয়ার্ড কী ব্যবহার করা হয়। প্রেরক এবং প্রাপক উভয়কেই শেয়ার করা কীটি জানতে হবে। শেয়ার্ড কীটি অবশ্যই একটি দ্বিতীয় গোপন যোগাযোগ চ্যানেলের মাধ্যমে প্রেরণ করা উচিত। একটি দীর্ঘ গোপন কী তৈরি এবং প্রেরণ করা। বিপুল সংখ্যক ট্রান্সমিটার এবং রিসিভারের জন্য ব্যবহারিক নয়।

স্লাইড 9

* সুপরিচিত সিমেট্রিক ক্রিপ্টোসিস্টেম সুপরিচিত সিমেট্রিক ক্রিপ্টোসিস্টেম এর সাথে: DES, AES। DES: মার্কিন সরকারের জন্য IBM দ্বারা উন্নত। ইউএস ন্যাশনাল এনক্রিপশন স্ট্যান্ডার্ড 1977-2000। AES: বেলজিয়ামে Deiman এবং Reiman দ্বারা তৈরি। 2000 সাল থেকে মার্কিন জাতীয় এনক্রিপশন মান।

10 স্লাইড

সিমেট্রিক ক্রিপ্টোসিস্টেম: উদাহরণ সিজার সাইফার: অ্যালগরিদমের উপর নির্মিত: প্রথমটির পরিবর্তে চতুর্থ অক্ষর পড়ুন, অর্থাৎ চাবিটি 3। সিজার সাইফারে, কীটি 3 (বর্ণমালার অক্ষরের স্থানান্তর মান)। উদাহরণ: প্লেইনটেক্সট: সেন্ট্রাল পার্কে আমার সাথে দেখা করুন সাইফার: phhw ph dw fhqwudo sdun ক্রিপ্টোসিস্টেমের অসুবিধা: সাইফার সহজেই ভেঙে যেতে পারে *

11 স্লাইড

সিমেট্রিক ক্রিপ্টোসিস্টেম: Vigenère সাইফার, প্লেইনটেক্সট ডিজিটের ক্রম অনুসারে মূল সংখ্যাগুলির ক্রম লিখুন, কী সংখ্যাগুলির ক্রম প্রয়োজনীয় সংখ্যক বার লিখুন, এই দুটি ক্রম জোড়ায় যোগ করুন এবং যদি যোগফল সমান বা তার বেশি হয় 26, তারপর 26 বিয়োগ করুন। অনুচ্ছেদ 1 অনুযায়ী ইংরেজি অক্ষর দিয়ে ফলাফলের সংখ্যাগুলি প্রতিস্থাপন করুন। *

12 স্লাইড

সিমেট্রিক ক্রিপ্টোসিস্টেম: Vigenère সাইফার অ্যালগরিদম অনুসারে, কী সাইফারটি সংখ্যার একটি ক্রম (2,8,15,7,4,17) দ্বারা প্রতিস্থাপিত হয়, অ্যালগরিদম অনুসারে, কেন্দ্রীয় পার্কে প্লেইনটেক্সট মিট মি এ প্রতিস্থাপিত হয় সংখ্যার ক্রম (12,4,4,19,12,4 ,0,19,2,4,13,19,17,0,11,15,0,17,10), আমরা ক্রমটি omtaqvcbrlrmtiaweim হিসাবে পাই মূল প্লেইনটেক্সট এর সাইফার। *

স্লাইড 13

স্লাইড 14

* অ্যাসিমেট্রিক ক্রিপ্টোসিস্টেমগুলি সিমেট্রিক ক্রিপ্টোসিস্টেমগুলির উপরোক্ত অসুবিধাগুলি সমাধানের উপায় হিসাবে 1976 সালে ডিফি এবং হেলম্যান একটি জাতীয় কম্পিউটার সম্মেলনে প্রথম প্রস্তাব করেছিলেন। গোপন যোগাযোগের ইতিহাসে এটি একটি গুরুত্বপূর্ণ উদ্ভাবন: মার্কলে, হেলম্যান, ডিফি

15 স্লাইড

* অ্যাসিমেট্রিক ক্রিপ্টোসিস্টেম: মৌলিক ধারণা রিসিভার (বব): তার পাবলিক কী এবং এনক্রিপশন অ্যালগরিদম প্রকাশ করে, সংশ্লিষ্ট ব্যক্তিগত কী গোপন রাখে। ট্রান্সমিটার (এলিস): ডিরেক্টরি থেকে ববের পাবলিক কী এবং এনক্রিপশন অ্যালগরিদম নেয়, ববের পাবলিক কী এবং এনক্রিপশন অ্যালগরিদম ব্যবহার করে বার্তাটি এনক্রিপ্ট করে, সাইফারটি ববকে পাঠায়।

16 স্লাইড

অ্যাসিমেট্রিক ক্রিপ্টোসিস্টেম: মৌলিক বৈশিষ্ট্য এনক্রিপশন এবং ডিক্রিপশনের জন্য বিভিন্ন কী ব্যবহার করা হয়। বার্তা এনক্রিপ্ট করতে, একটি সর্বজনীন কী ব্যবহার করা হয়, যা সর্বজনীনভাবে উপলব্ধ। বার্তাগুলিকে ডিক্রিপ্ট করতে, একটি ব্যক্তিগত কী ব্যবহার করা হয়, যা গোপন। সর্বজনীন কী জানার ফলে ব্যক্তিগত কী নির্ধারণ করা সম্ভব হয় না। *

স্লাইড 17

সুপরিচিত অপ্রতিসম ক্রিপ্টোসিস্টেম সুপরিচিত পাবলিক কী ক্রিপ্টোসিস্টেম: RSA, ElGamal, McEliece. RSA ক্রিপ্টোসিস্টেম (স্রষ্টা: R. Rivest, A. Shamir এবং L. Adleman (1977)) হল একটি নির্ভরযোগ্য ক্রিপ্টোসিস্টেম। * শামির, রিভেস্ট এবং অ্যাডেলম্যান

18 স্লাইড

উপসংহার এই বিষয়ে, আমি শিখেছি যে ক্রিপ্টোগ্রাফিতে দুটি বিভাগ রয়েছে: সিমেট্রিক এবং অ্যাসিমেট্রিক। আমি আরও শিখেছি যে প্রতিসম ক্রিপ্টোসিস্টেমগুলির সমস্যাগুলি সমাধান করার উপায় হিসাবে 1976 সালে ডিফি এবং হেলম্যান একটি জাতীয় কম্পিউটার সম্মেলনে প্রথম প্রস্তাব করেছিলেন অপ্রতিসম ক্রিপ্টোসিস্টেমগুলির ধারণাটি। এটি গোপন যোগাযোগের ইতিহাসে একটি গুরুত্বপূর্ণ আবিষ্কার। শ্যাননের থিওরেম: একটি ক্রিপ্টোগ্রাফিক স্কিম একেবারে গোপন হওয়ার জন্য, গোপন কীটি এলোমেলো হতে হবে এবং কীটির দৈর্ঘ্য কমপক্ষে প্লেইনটেক্সটের দৈর্ঘ্যের সমান হতে হবে। সুপরিচিত পাবলিক কী ক্রিপ্টোসিস্টেম: RSA, ElGamal, McEliece. RSA ক্রিপ্টোসিস্টেম (স্রষ্টা: R. Rivest, A. Shamir এবং L. Adleman (1977)) একটি নির্ভরযোগ্য ক্রিপ্টোসিস্টেম *

20 স্লাইড

তথ্যসূত্র 6. কোনেভ আই.আর., বেলিয়াভ এ.ভি. এন্টারপ্রাইজের তথ্য নিরাপত্তা। - সেন্ট পিটার্সবার্গ: বিএইচভি-পিটার্সবার্গ, 2003। - 752 পিপি: অসুস্থ। 7. Melyuk A. A., Pazizin S. V., Pogozhin N. S. স্বয়ংক্রিয় সিস্টেমে তথ্য সুরক্ষার ভূমিকা। -এম.: হটলাইন - টেলিকম, 2001.- 48 পি.: অসুস্থ। 8. Ogletree T. ফায়ারওয়ালের ব্যবহারিক প্রয়োগ: অনুবাদ। ইংরেজি-এম থেকে: ডিএমকে প্রেস, 2001।- 400 পিপি।: অসুস্থ। 9. নেটওয়ার্ক অপারেটিং সিস্টেম / V. G. Olifer, N. A. Olifer. - সেন্ট পিটার্সবার্গ: পিটার, 2002। - 544 পি.: অসুস্থ। 10. Sokolov A. V., Stepanyuk O. M. কম্পিউটার সন্ত্রাসের বিরুদ্ধে সুরক্ষা। ব্যবহৃত গ্রন্থ. - সেন্ট পিটার্সবার্গ: BHV - Petersburg, Arlit, 2002.- 496 pp.: ill. *